Introduction

RansomHub a dominé l’actualité tout au long de 2024. L’organisation cybercriminelle a disparu il y a quelques mois. La vitrine qu’ils utilisaient pour exposer leurs trophés et réclamer des rançons n’est plus en ligne.

Nos confrères chez Le Mag IT se posent la question « Que devient RansomHub ? ». Ils ont perdu leur source de revenus. Cependant, ils conservent leurs outils. Les sans-bannières sont toujours une menace active.

Leurs outils rendent leurs attaques prévisibles. C’est pourquoi, je suis allé chercher auprès des consultants Allistic, un rapport terrain d’une réaction à incident. C’est un cas typique, une TPE qui a vu son matériel chiffré du jour au lendemain. On a pu copier tout le système et le mettre dans nos bureaux pour étudier l’attaque. Une analyse forensique complète, conduite par nos consultants, a permis de reconstituer le scénario pas à pas.

On fait le point sur la menace et je vous partage la Killchain que l’on a observé. Voici ce qu’on a vu. Et comment vous pouvez le reconnaître aussi.

Table des matières

Qui est RansomHub ?

D’un côté, ils agissent comme éditeurs de logiciels. Ils vendent des outils ransomware à des attaquants.

Une fois équipés, ces attaquants deviennent des “affiliés”. En retour, ils accèdent à une plateforme dédiée.

En effet, cette plateforme résout un point faible fréquent chez les cybercriminels : l’exposition lors de la négociation.

Demander une rançon, c’est s’exposer techniquement et juridiquement.

🧠 Une plateforme optimisée pour l’extorsion

RansomHub agit comme un tiers de confiance. Une sorte de eBay de la rançon.

La plateforme présente les données volées et la somme exigée.

En plus, ils innovent : la double extorsion est intégrée au workflow.

Si la rançon n’est pas payée, les données sont publiées.

Même en cas de paiement, le chantage peut se poursuivre pour maximiser le gain.

Les affiliés récupèrent 90 % de la rançon.

Ce taux, très agressif, leur a permis de recruter massivement.

🎯 De l’optimisation à la chasse au gros gibier

La plateforme aide chaque affilié à calibrer sa demande.

Trop faible : on ne les prend pas au sérieux.

Trop élevée : on ne paie pas.

C’est là qu’on entre dans le big game hunting. RansomHub désigne des cibles à haute valeur ajoutée.

En réalité, ce ne sont pas nécessairement les plus grosses entreprises. Ce sont celles qui sont vulnérables et susceptibles de payer.

Selon Crowdstrike, la rançon moyenne a atteint 6 millions de dollars en 2025.

🔄 Après RansomHub : la dispersion des outils

Depuis la disparition du groupe, deux structures revendiquent l’héritage : DragonForce et Qilin.

Elles proposent de nouveaux outils et une plateforme d’extorsion aux anciens affiliés.

🧱 Mieux vaut être une cible coûteuse : l’affilié passera à quelqu’un d’autre.

Une killchain, c’est une suite d’étapes. Il suffit souvent d’en bloquer une pour faire échouer l’attaque.

Les affiliés passeront à une autre cible — sauf si vous êtes un gros gibier.

Le hardening n’est pas un bouclier parfait. Mais bien appliqué, il suffit à faire décrocher un attaquant opportuniste.

Si vous êtes une cible à haute valeur, il vous faudra plus : une équipe, de la veille et du temps.

Retour d’enquête : une attaque RansomHub dans les Hauts-de-France

Le cas étudié concerne une TPE/PME des Hauts-de-France. Nous avons anonymisé les données pour des raisons de confidentialité.

Pour dresser rapidement le tableau : le parc informatique se limite à quelques machines, fournies par un prestataire non spécialisé. L’entreprise dispose d’une baie de brassage, d’un pare-feu Fortigate et d’un serveur interne. Elle utilise également un Active Directory.

L’incident n’a pas affecté la production. Les postes de travail chiffrés ont été remplacés par du matériel neuf, pare-feu inclus.

L’activité étant principalement logistique, les tournées du lendemain ont pu se dérouler sans informatique. Il n’a pas été nécessaire de restaurer d’anciennes données. Les sauvegardes ont été déployées sans difficulté.

Nous avons isolé les machines chiffrées pour en faire un laboratoire d’analyse forensique. Les consultants Allistic ont étudié la vulnérabilité. Ainsi, ils ont validé qu’elle ne pouvait plus être exploitée.

Il faut saluer ici le courage du client. Il a rapidement sollicité Allistic, reconnu les failles humaines et facilité l’intervention.

Cette lucidité est rare. Ce type de collaboration améliore concrètement la sécurité de tous.

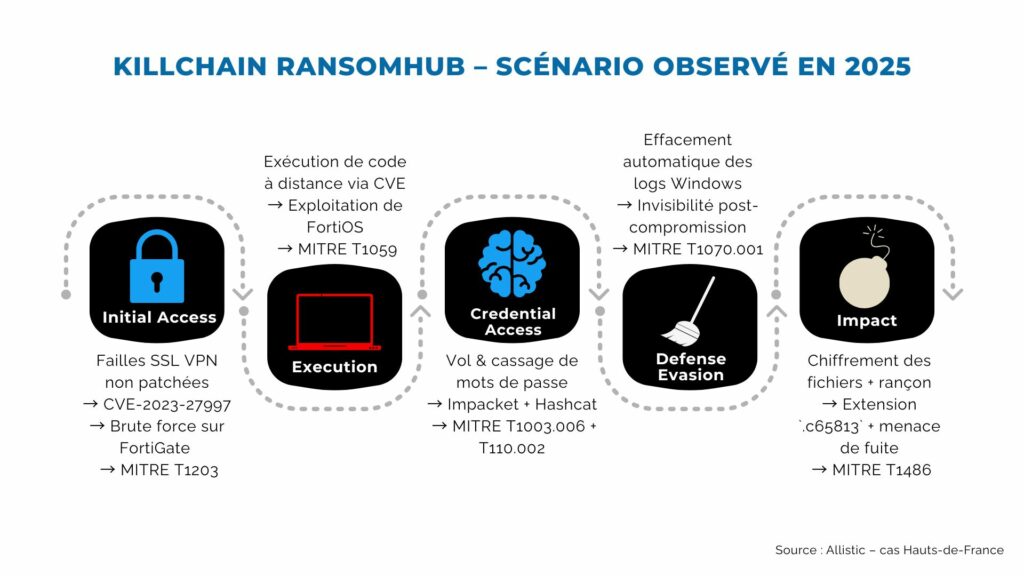

Étude de la Killchain en utilisant la matrice Mitre ATT&CK

Le cas que nous avons pu étudier est typique de ce qui est documenté concernant RansomHub. Par exemple, le CISA a documenté en utilisant la matrice Mitre Att&ck.

Cette connaissance a permis au consultant de guider son étude de vulnérabilité.

Brute force SSH/VPN (Fortigate) - T1110 (Initial Access)

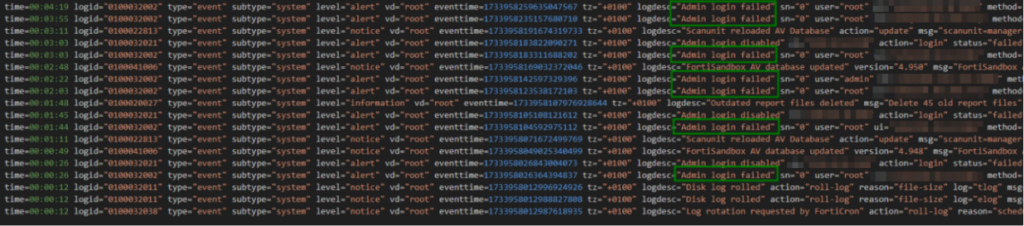

Au sein des logs du pare-feu fortigate, nous avons remarqué des tentatives de brute force sur les services SSH et VPN, et ceci 24h/24h 7j/7j :

Suite à notre prestation d’investigation, nous avons constaté différents événements en lien avec la matrice MITRE&TTCK du groupe. Cette technique correspond au T1110(.x).

Connexions VPN anormales (Fortigate)

Parmis les logs de brute force ci-dessus, nous avons remarqué des connexions SSL VPN réussies en dehors des heures d’activités standards de notre client. De plus, ces connexions sont réalisées sans identifiants (user=”N/A”) depuis des adresses IP localisées à l’étranger (Inde, Chine, Russie, etc.) :

T1059 - Versions FortiOS et CVE-2023-27997 (Fortigate)

Nous avons également constaté que la version du système FortiOS 6.2.12 n’était pas mise à jour, cette version était vulnérable à la CVE-2023-27997 (RCE SSL VPN), voici un bulletin d’alerte concernant cette vulnérabilité : https://www.cert.ssi.gouv.fr/alerte/CERTFR-2023-ALE-004/

Une RCE (Remote Code Execution) permet aux attaquants de mettre un pied dans un système avec des droits limités, les phases suivantes suite à cette première prise de contrôle sont généralement l’élévation de privilèges et l’énumération d’autres équipements pour vérifier les possibilités de rebond au sein du périmètre.

À ce stade, rien ne permet de confirmer si l’attaquant s’est maintenu via un compte compromis ou via une exécution de code sur le Fortigate.

T1078 - Activités inhabituelles sur des comptes (Fortigate)

Des comptes utilisateurs et administrateurs utilisé au quotidien par le client ont été utilisés durant des plages horaires inhabituelles, voici une capture d’écran des logs au sein du firewall Fortigate :

Ces connexions réussies se font sans mots de passe. Cela renforce l’hypothèse selon laquelle, c’est bien la CVE qui sert de vecteur initial. On retient donc la technique T1059 en Initial Access. La technique de brute force sur le VPN (T1110.003) ne sert pas forcément de vecteur initial.

Suppression des logs (Serveurs Windows) - T1070.001

Nous avons constaté la suppression des logs d’événements Windows sur plusieurs serveurs :

L’effacement des logs est une pratique courante durant les dernières étapes d’une stratégie d’attaque, cette partie est généralement automatisée et directement intégrée au sein même du ransomware, et elle permet de nettoyer des points clés du système d’exploitation en fonction de son type et sa version (Windows ou Linux).

En d’autres termes, l’effacement des logs permet aux attaquants d’effacer leurs traces et par conséquent les preuves pour les retrouver. Cela correspond bien au code Mitre T1070.001

Credential Access - T1110.002 Password cracking (Domaine AD)

Suite à la découverte d’inactivité inhabituelles concernant certains comptes utilisateurs et administrateurs, nous avons vérifié la robustesse des mots de passe utilisés au sein du domaine AD avec l’outil impacket et hashcat. Impacket est utilisé par le groupe Ransomhub d’après Mitre Attack.

Impacket nous a donc permis d’exporter les comptes du domaine et leurs hash, et hashcat permet de casser les hash pour obtenir les mots de passe en claire :

Suite à cette manipulation, nous avons constaté que les mots de passe avaient un niveau de robustesse très faible, et donc facilement crackable via une simple wordlist (liste de mot de passe).

T1486 - Chiffrement des données et demande de rançon (Serveur de fichiers Windows)

Les systèmes chiffrés sont facilement identifiables avec une extension de fichier en “.c65813”.

Et enfin, le message revendiqué par les attaquants était présent sur l’ensemble des systèmes et copié dans chaques sous dossiers :

Le chiffrement des données permet de prendre en otage l’entreprise et le message de revendication donne des indications pour payer la rançon et appuie sur l’aspect “chantage” en indiquant que si vous ne payez pas, vos données seront alors divulguées sur le net.

Killchain RansomHub : scénario d’attaque visuel

🧠 Vecteur initial : VPN/SSH ou RCE ?

Le sujet un peu complexe à déterminer, c’est la position du brute force sur l’accès VPN et SSH, qui s’étale réellement 24/7 jusqu’à l’impact.

Dans les logs, nous avons détecté des connexions réussies sur le VPN, à des heures inhabituelles, et sans mot de passe. Ces éléments renforcent l’hypothèse d’une exploitation de la CVE-2023-27997, une faille critique permettant d’exécuter des commandes à distance (RCE).

🔐 Des mots de passe faibles, utilisés sans MFA

Par ailleurs, nous avons constaté des connexions anormales sur plusieurs comptes utilisateurs et administrateurs. En réponse, nous avons testé la robustesse des mots de passe. Grâce à Impacket et Hashcat, nous avons réussi à casser plusieurs comptes en quelques minutes.

Le client nous a confirmé que ces mots de passe étaient réutilisés sur plusieurs équipements, notamment sur le pare-feu. De plus, aucun des comptes n’était protégé par une authentification MFA.

Il est donc probable que le brute force sur le VPN ait permis d’élargir l’accès à l’Active Directory.

🧨 Contrôle total, chiffrement final

Cette compromission de comptes utilisateurs a ouvert l’accès à diverses ressources, en fonction des privilèges. Elle a aussi facilité les rebonds vers d’autres systèmes, assurant un accès persistant à l’environnement de l’entreprise.

Enfin, une fois la prise de contrôle confirmée, l’attaquant a exécuté le ransomware. Le système a ensuite déclenché un nettoyage automatisé des logs, ce qui a effacé la plupart des traces.

Pour les fans du métier, je vous mets le schéma que le consultant a fait pour sa restitution 😀

Qu'est-ce qui a changé aujourd'hui ?

Il existe une série de techniques qui sont régulièrement exploitées par les affiliés RansomHub dont celles que l’on vient de montrer :

- Zerologon, impactant le protocole à distance NETLOGON (CVE-2020-1472);

- Netscaler (CVE-2023-2519);

- FortiOS (CVE-2023-27997);

- L’organisateur de protocole Java Openwire (CVE-2023-46604);

- La configuration BIG-IP (CVE-2023-46747) ;

- Les produits CONFLUENCE DATA CENTER et CONFLUENCE DATA SERVER (CVE-2023-22515);

- Les serveurs de gestions des endpoint FORTICLIENT EMS (CVE-2023-48788);

- WINDOWS SMBv1, permettant l’exécution de code à distance (CVE-2017- 0144).

Aujourd’hui, les attaques ne seront probablement plus signées par RansomHub. Elles pourraient être revendiquées via Qilin ou DragonForce. Même si la chasse au gros gibier fait une pause, les attaquants seront plus difficiles à détecter. Ils vont combiner les techniques de RansomHub avec celles des autres groupes qui seront rejoint par les affiliés.

🛡️ Mieux vaut prévenir : le guide terrain anti-ransomware

C’est toujours utile de le rappeler, toutes ces actions peuvent être menées avec l’équipe Allistic. Contactez-nous !

🔁 1. Sauvegarder hors ligne et tester le PRA

Si vos sauvegardes sont chiffrées, elles ne serviront à rien.

Le plan de reprise (PRA) doit exister — et avoir été testé.

🧩 2. Corriger vos failles connues

Restez à jour.

Dans ce cas précis, un FortiOS à jour aurait bloqué l’entrée.

Abonnez-vous aux alertes du CERT-FR.

🔐 3. Renforcer les mots de passe (et activer le MFA)

Un bon mot de passe, c’est bien.

Un MFA activé partout, c’est mieux.

Pour vous équiper simplement, Bitwarden peut suffire (appelez-nous !).

🔇 4. Couper ce qui ne sert pas

Le VPN et le SSH ne servaient pas.

C’est pourtant par là qu’ils sont entrés.

Désactivez les services inutiles.

🕵️♂️ 5. Monitorer les logs et les accès

Le FortiGate parlait — mais personne n’écoutait.

Supervision et corrélation des logs = détection précoce.

🧱 6. Segmenter, cloisonner, restreindre

Moindre privilège.

Active Directory durci (PingCastle, ORADAD).

Moins un attaquant peut bouger, plus vite vous le stoppez.

🧰 Bonus : si vous êtes déjà touché

Certains ransomwares ont déjà une clé disponible.

Vérifiez sur NoMoreRansom.