Sécuriser Microsoft 365 & O365 : le guide complet

Sécuriser Microsoft 365 & O365 est aujourd’hui un enjeu stratégique pour toutes les organisations. Qu’il s’agisse d’entreprises privées ou de

Présentation d’outils et solutions techniques.

Sécuriser Microsoft 365 & O365 est aujourd’hui un enjeu stratégique pour toutes les organisations. Qu’il s’agisse d’entreprises privées ou de

Victime d’un ransomware ? Découvrez comment Allistic peut vous aider à y remédier.

Dans le paysage en constante évolution des menaces numériques, les infostealers¹ se sont imposés comme l’une des menaces les plus prolifiques. Parmi les nouveaux venus, Onestart.exe et EpiBrowser attirent l’attention des chercheurs en cybersécurité par leur approche sournoise et leur capacité à compromettre la confidentialité des utilisateurs. Cet article propose une analyse technique de ces deux malwares² et des recommandations concrètes pour s’en prémunir.

La métaphore de la clé et de la serrure est souvent utilisée pour expliquer le rôle du mot de passe

Les fêtes de fin d’année approchent, et qui dit Noël dit achats et particulièrement achats en ligne. Pendant cette période,

Webinaire : Transformez vos collaborateurs en cyberhéros !

Tous les 15 jours, un mail ultra-clair pour renforcer vos réflexes numérique et inspirer votre équipe – zéro jargon, zéro pub.

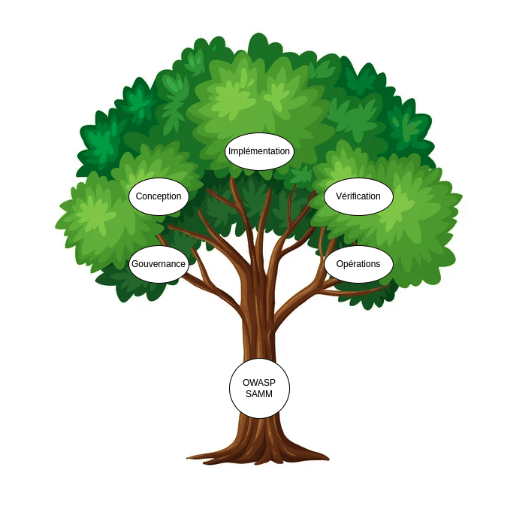

Dans un monde où les attentes des clients ne cessent de croître, les entreprises doivent adopter des pratiques de développement agiles et sécurisées pour rester compétitives. C’est là qu’intervient DevSecOps. Cette approche combine le développement de logiciels (Dev), la sécurité (Sec) et les opérations (Ops) pour permettre une livraison rapide et fiable, favorisant une culture d’entreprise forte.

Vous travaillez dans une agence de développement ? Dans un centre de service spécialisé dans le développement ? ou encore

À quoi correspond un scan de vulnérabilité PCI DSS? PCI DSS (Payment Card Industry, Data Security Standard) est un standard

GuardDuty utilise le machine learning agrémenté de données sur les dernières menaces connues. Les informations relatives à une menace permettent facilement d’enquêter sur la cause et de prendre les bonnes dispositions pour protéger l’environnement.

Alors que nous nous dirigeons vers un avenir dépendant du numérique, le besoin de résilience numérique n’a jamais été aussi

Bien que les constructeurs d’imprimante mettent à disposition des mécanismes de sécurisation de leurs équipements, la plupart des déploiement ne les prennent pas en compte.

Pourtant, les imprimantes sont une cible facile qui peut rendre le travail d’un attaquant beaucoup plus facile.

Savez-vous sécuriser le contenu de votre site web ? Publier un site à partir d’un Content-Security-Policy ou CMS type WordPress,

SPF, pour Sender Policy Framework, est un mécanisme permettant d’identifier les serveurs autorisés à envoyer des mails pour un domaine déterminé. Il est décrit dans la RFC 7208.

Tous les 15 jours, un mail ultra-clair pour renforcer vos réflexes numérique et inspirer votre équipe – zéro jargon, zéro pub.